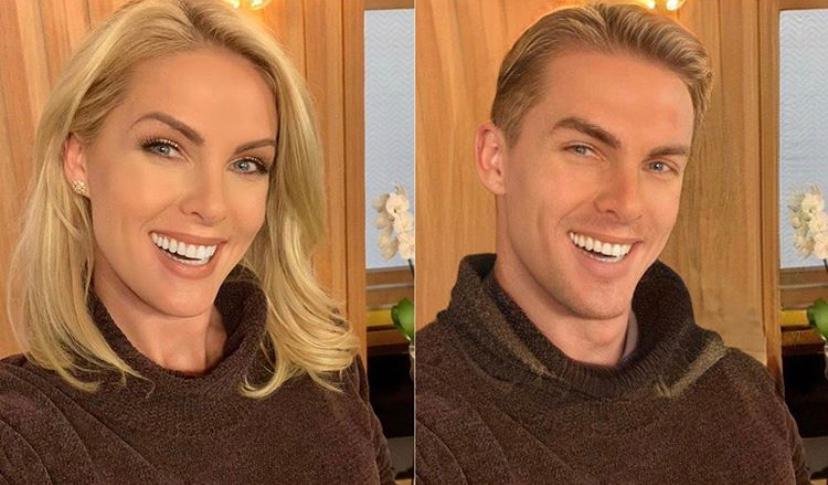

Viralizou nas redes sociais, neste sábado (13) e domingo (14), fotos de famosos e anônimos utilizando o aplicativo FaceApp para mudarem de gênero.

O app, que utiliza inteligência artificial para alterar o rosto das pessoas com uma variedade de filtros, já viralizou no ano passado por envelhecer fotos de seus internautas.

A repercussão do fim de semana, levantou um debate sobre captura de dados pessoais, já que o aplicativo já foi acusado de roubar dados de seus usuários.

Você costuma ler os termos de compromisso?

Para baixar o aplicativo e utilizar os filtros, é preciso que autorize o App a ter acesso a uma série de informações pessoais, como as mídias instaladas no celular.

Os termos do aplicativo também dão a empresa licença para usar fotos e outras informações enviadas pelos usuários para fins comerciais.

A empresa também pode continuar a armazenar os dados mesmo depois te ter excluido o aplicativo.

"Não de permissões de acesso a aplicativos sem antes ler os termos de uso. Algumas pessoas agem por impulso e acabam concedendo acesso a informações mesmo sem ler o que o aplicativo acabou de solicitar, abrindo brecha para a exposição de dados sensíveis”, afirma Carlos Lahoz , professor da engenharia da computação.

De acordo com o professor, ao instalar um aplicativo no celular e aceitar seus termos de uso, o usuário fica sujeito a alguma forma de acesso a dados particulares de seu celular.

“Só pelo fato de acessar dados pessoais, nunca o usuário fica complete seguro de sua utilização ao longo do tempo e por terceiros. Sempre existe um risco. A questão é, qual é o tamanho do risco que cada usuário quer correr? O que você armazena no seu dispositivo? Dados financeiros? Fotos intimas? Senhas desprotegidas?”.

Confira as dicas do professor para se proteger:

- Use senhas seguras, bloqueie a instalação de aplicativos desconhecidos e mantenha um antivirus para smartphone;

- Não use wi-fi grátis, como em hotéis, shoppings, restaurantes e aeroporto para realizar operações importantes, como transações bancárias;

- Sempre que possível, prefira utilizar a rede 3G ou 4G quando estiver fora de casa, especialmente se for utilizar aplicativos de bancos;

- Fique atento aos sinais de aviso suspeitos dados pelo nosso aparelho e tenha cuidado com a clonagem do celular;

"Os criminosos usam o código de verificação enviado por mensagem ao usuário para ter acesso às conversas. Geralmente, a vítima cede essa numeração por meio de anuncios falsos de vendas na web. Com o código em mãos, os criminosos têm acesso a todas as conversas do usuário”.

- Use o recurso de veriticação em 2 passos para instalação de serviços. Aquele que você recebe um codigo antes de realizer algumas operações bancárias ou de instalação de aplicativos.

Ele conclui

"A engenharia social continua sendo um fator importante utilizadas pelos hackers para ataques, tanto em computadores pessoais com em celulares. Cuidado ao, inocentemente, aceitar novos “amigos” sua rede social.

Alguns desses novos “amigos” podem estar interessados em extrair dados de interesse malicioso para manipular você ou outros usuários inocentes, obtendo acesso a informações de trabalho, dados pessoais, financeiros, aniversários, senhas, ou simplesmente para promover ataques de negação de serviço, interrompendo o funcionamento de seu telefone”.

0 Comments:

Postar um comentário